Datenschutz? Was ist das?

Vorsicht, Datenklau! Die Do’s und Dont’s der persönlichen Sicherheit

Es ist ein massives Klischee: Rentner, die auf den Enkeltrick hereinfallen, und dabei tausende Euro verlieren. Da nützt es auch nichts, wenn einige Täter mal erwischt werden und für lange Zeit hinter Gitter wandern.

Bei vielen Privatleuten ähnelt der Umgang mit den eigenen Daten einem rostigen Schloss, das man nur schief ansehen muss, um es zu öffnen. Zwar sind Bankguthaben versichert – diesen Ärger kann man sich jedoch trotzdem leicht sparen./ fotolia.com © gnohz

Allerdings wäre es vermessen, an diesem Punkt nur die Ü-60-Generation als naive Opfer darzustellen: Fakt ist, durch die Digitalisierung kann heutzutage alles, was mit Elektronik und der Übermittlung von Daten zu tun hat, zum Minenfeld werden, selbst dann, wenn man eigentlich alles richtig macht. Die Zeiten, in denen es ausreichte, beim Bezahlen das Geldscheinfach des Portemonnaies verdeckt zu halten, damit nicht jeder reinschauen konnte, sind definitiv vorbei. Umso wichtiger, dass sich Menschen aller Altersklassen folgende Tipps wirklich zu Herzen nehmen.

1. Do: Den Bezahl-PIN immer verdeckt eingeben

Schon das Abfangen von Kreditkartendaten auf Webshops gehört bei vielen Hackern zum kleinen Einmaleins. Doch auch Geldautomaten sind, allen Sicherheitsstufen zum Trotze, immer wieder Ziel. / fotolia.com © weerapat1003

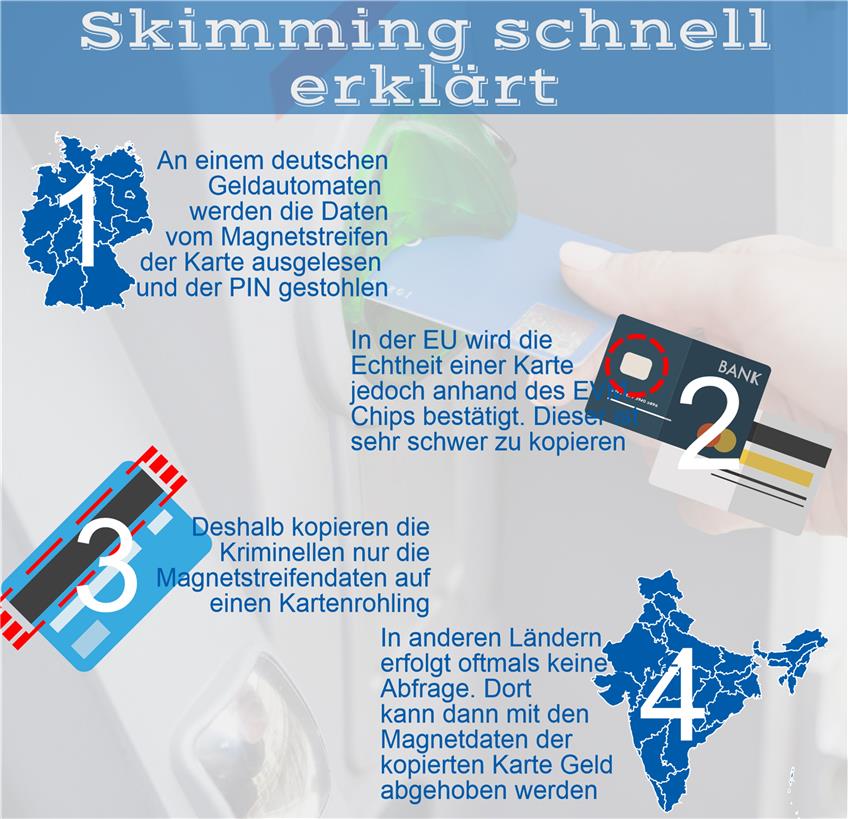

Auf jedem Tastenfeld in Deutschland findet sich auf der „5“ ein kleiner Knubbel. Viele wissen gar nicht, wofür. Er dient dazu, sich orientieren zu können: Weiß man, wo die Fünf liegt, kann man jede Taste blind betätigen. Und das sollte man grundsätzlich unter dem Schutz der anderen Hand auch tun. Es gibt den Begriff des Skimmings: Dabei setzen Kriminelle an Geldautomaten und anderen Bankkartenlesern vor den eigentlichen Kartenschacht einen täuschend echt wirkenden, Vorbau. Wird die Karte hineingesteckt, liest dieser die Daten aus, was es den Betrügern ermöglicht, die Karte zu replizieren. Ergänzt wird das durch eine Kamera, die die PIN-Eingabe aufnimmt – und schon lässt sich ein Konto leerräumen.

Das bedeutet: Nie ein Tastenfeld nur mit dem Körper abschirmen, sondern immer auch mit der Hand. Mittlerweile gibt es auch fingierte Tastenfelder, die ohne Kamera die PIN-Eingabe ablesen. Allerdings sind solche Setups schwierig in Banken zu installieren, sondern kommen eher bei Straßen-Geldautomaten zum Einsatz. Kommt einem irgendetwas spanisch vor, lieber kein Geld an diesem Automaten ziehen.

Grafik

Und im Notfall gilt: Die meisten Banken zahlen in Fällen von Skimming den Schaden wieder zurück. Damit dieser rechtzeitig bemerkt wirkt, ist es jedoch essentiell, regelmäßig Kontoauszüge zu holen und zu überprüfen –besonders wenn viel im Internet gekauft wird.

2. Don’t: Auf merkwürdige E-Mails reagieren

Früher oder später wird in jedem E-Mail-Account eine „WICHTIG!“ Mail landen, in der einen die (vermeintlich) eigene Bank, ein Onlineshop oder ein Bezahldienst alarmierend davon in Kenntnis setzt, dass es Unregelmäßigkeiten gegeben hätte und man sofort auf den untenstehenden Link klicken möge, um dann seine Daten zu bestätigen, weil ansonsten der Account gesperrt würde. Das ist Phishing. Dabei geht es darum, durch täuschend echt wirkende E-Mails jemanden auf eine ebenso echt wirkende Webseite zu lotsen und ihn dort dazu zu bringen, seine Daten (Kontonummer, PINs oder Passwörter) einzugeben. Im Gegensatz zum Skimming ist dies einfacher zu durchschauen: Kein Webshop, keine Bank, kein Bezahldienst – kurzgesagt: Kein echtes, seriöses Unternehmen – wird seine Kunden per Mail auffordern, Passwörter oder Kreditkartennummern erneut einzugeben. Weder im Web noch am Telefon und schon gar nicht unter Androhung von Sperrungen oder Löschungen.

Die Reaktion auf Pishing ist einfach: Niemals irgendwo im Web auf Mail-Aufforderung seine Konto-, Kreditkarten oder Bankkartendaten preisgeben. Echte Unternehmen werden sowas immer auf dem Postweg erledigen. / Bjrn Wylezich - Fotolia

Da es für Laien oft schwierig sein kann, solche gefälschten Mails und Webseiten zu erkennen, gilt die Regel: Einfach ignorieren. Wenn es sich um echte Nachrichten handelt, wird das Unternehmen einen auch per Post kontaktieren.

3. Do: Bombensichere Passwörter generieren

Das Internet gibt es nicht erst seit gestern. Und von praktisch allen Seiten wird mit schöner Regelmäßigkeit darauf hingewiesen, wie groß die Bedeutung von guten Passwörtern ist. Dass sich dennoch Menschen dazu hinreißen lassen, ihr Geburtsdatum zu verwenden, ist bloß noch mit Faulheit zu erklären. Einige Grundregeln:

• Niemals Daten verwenden, die in irgendeinem Zusammenhang mit der eigenen Person oder der Familie stehen (Telefonnummern, Geburtsdaten etc.)

• Keine Wörter verwenden (Kaffeetasse)

• Das Passwort niemals auf dem Computer selbst speichern. Falls es gar nicht anders geht, es auf einen Zettel schreiben und in einem Buch verstecken

• Jedes Passwort lässt sich knacken, doch je mehr Stellen es hat, desto länger dauert es

In diesem Sinne sollte ein starkes Passwort folgendermaßen aussehen:

1. Man denke sich irgendeinen Begriff aus mehreren Wörtern aus (vielleicht das eigene Lieblingslied). Nehmen wir als Beispiel das Lied „Somewhere over the Rainbow“. Werden nur die Anfangsbuchstaben SOTR aneinandergereiht, wäre es ein sehr schlechtes Passwort. Doch nun beginnt das Verschlüsseln:

2. Ein nicht zu offensichtliches Datum wird hinzugefügt (Eintritt in die Firma, Hochzeitstag der Eltern o.Ä.). Nun müsste ein Krimineller schon neun Buchstaben und Zahlen herausfinden: SOTR260414.

3. Da Passwortabfragen aber auch Unterschiede zwischen Groß- und Kleinschreibung sowie Leer- und anderen Zeichen machen, wird so etwas nun eingefügt: S_o_t_R 26 04 14 – jetzt müssen schon 16 Stellen herausgefunden werden – ein normalerweise ziemlich sicheres Passwort.

Eine weitere Regel der Passwortsicherheit ist: Jeder Webseite ihr eigenes Passwort. Wer für seinen Facebook-Account die gleichen Symbole verwendet wie bei Amazon und sonstigen Webshops, generiert Risiken. / Rawpixel.com - Fotolia

4. Wer noch einen Schritt weiter geht, drückt bei einigen Zahlen die Shift-Taste und ersetzt sie damit durch Symbole: S_o_t_R „& 04 !$ und dreht das Ganze anschließend noch einzeln um: R_t_o_S $! 40 &“

Damit ist an einem Punkt angelangt, an dem das Passwort zwar eine logische, für den Ersteller nachvollziehbare Basis hat, für jeden anderen aber absolut willkürlich aussieht. Und: Dadurch wird es selbst dann schwer, ein solches Passwort zu verinnerlichen, wenn man seinen Ersteller bei der Eingabe beobachten könnte – wer kann sich schon R_t_o_S $! $= &“ auf einen Blick merken?

4. Don’t: Passwörter beibehalten

Und wo wir bereits beim Thema Passwörter sind: Viele Internetshops versenden bei der Erstanmeldung (oder beim Zurücksetzen des Passworts, weil man seins vergessen hat) ein willkürlich generiertes Passwort. Dies mag zwar wie das oben gezeigte Schema aussehen, dennoch sollte es sofort nach dem Einloggen geändert werden: Das Passwort wurde bereits durchs Web geschickt – bei E-Mails im Klartext und damit für jeden lesbar.

Und selbst, wenn man sich ein eigenes, sicheres Passwort erstellt hat, sollte dies in regelmäßigen, kurzen Abständen (am besten jeden Monat) geändert werden. Selbst im unwahrscheinlichen Fall, dass tatsächlich ein Krimineller es geschafft hat, das Passwort zu knacken, wird der Schaden in Grenzen gehalten. Und bitte: Wenn in den Nachrichten oder dem Facebook-Feed wieder Meldungen die Runde machen, dass Kriminelle Passwörter erbeutet haben, sollte das eigene natürlich sofort geändert werden.

5. Do: Online-Banking herunterschrauben

Viele Banken ermöglichen es, mittels TAN-Generator einen einmalig und nur für kurze Zeit gültigen Code zu erstellen, mit dem Transaktionen freigegeben werden können – hundertprozentige Sicherheit gibt es jedoch auch hier nicht. / Ingo Bartussek - Fotolia

Was jetzt kommt, werden Banken nicht gerne lesen, aber im Zuge einer erhöhten Sicherheit ist es tatsächlich hilfreich: Natürlich tun Banken alles, um zu verhindern, dass auf dem Weg zwischen dem Kundencomputer und ihren eigenen Servern Daten ausgespäht werden können – aber immer wieder zeigt sich: Kriminelle schaffen es, auch die komplexesten Systeme zu überwinden.

Und gerade weil es sich beim Online-Banking praktisch um eine „Operation am offenen Herzen“ handelt, bei der das Zentrum der eigenen Finanzen betroffen wäre, sollte die eigene Faulheit überwunden werden. Warum machen so viele Online-Banking? Doch nur, weil das Ausfüllen von Überweisungen, das Checken des eigenen Kontostandes von der heimischen Couch aus sehr viel bequemer ist, als vor Ort. Doch wer sich dieses bisschen Mühe macht, kann auf einen Schlag einen gewaltigen Unsicherheitsfaktor ausschalten: Wer seine Kontoauszüge am Automaten ausdrucken lässt, muss sie nicht durch die Wirrungen des Webs schicken lassen. Wer seine Überweisung händisch ins Terminal im Vorraum der Bankfiliale tippt, braucht nicht zu fürchten, dass diese Eingaben auf einem anderen Rechner mitgelesen werden.

Im Sinne einer maximalen Sicherheit vor Datenklau sollte deshalb Vernunft über Bequemlichkeit stehen. In der Mittagspause oder auf dem Nachhauseweg für fünf Minuten in der Bank stehen, kann einen vor monatelangem Ärger bewahren.

6. Don’t: Das Handy als Sicherheitslücke ignorieren

Über öffentlich zugängliche WLAN-Hotspots sollten niemals irgendwelche relevanten Daten laufen – Online-Banking, Einkäufe usw. Hier kann jeder leicht mitlesen. / kieferpix - Fotolia

Gerade mit der rasanten Verbreitung des mobilen Internets bekommen die oben genannten Regeln noch etwas mehr Gewicht. Zur Erklärung: Die sicherste Datenverbindung zwischen zwei Punkten ist ein Kabel – denn um das abzuhören, müsste sich ein Krimineller schon physisch einklinken. Gänzlich anders sieht es bei Funk aus: Hier kann de facto jeder mithören –wie beim Radio. Der einzige Schutz besteht in einer Passwort-Absicherung, zum Beispiel beim heimischen WLAN. Und je mehr solcher Funkverbindungen zwischen Sender und Empfänger liegen, desto mehr Lücken kann es geben.

Viele Handynutzer machen an diesem Punkt den Fehler, und lassen an ihrem Gerät mehrere Türen offen: WLAN, Datenfunk, Bluetooth, GPS: Das sind vier Verbindungswege, durch die Angreifer sich Zugriff verschaffen können. Wer jedoch abschaltet, minimiert das Risiko:

• Die GPS-Verbindung wird nur dann benötigt, wenn mit dem Handy navigiert wird und sollte ansonsten ausgeschaltet bleiben

• Auch die Bluetooth-Schnittstelle macht nur dann Sinn, wenn damit gerade Daten übertragen werden

• WLAN kann nur dort eingesetzt werden, wo man sich auch einloggen kann. Wer unterwegs ist, kann die Funktion deshalb getrost abschalten

Summa Summarum werden auf diese Weise gleich drei Lücken verschlossen – und gleichzeitig schont diese Vorgehensweise als angenehmer Nebeneffekt auch noch den Akku massiv.

Fazit

Wer glaubt, dass er als Otto Normalverbraucher kein Ziel von Cyberkriminellen sei, der täuscht sich gewaltig: Gerade „Normalsterbliche“ liegen im Fokus dieser Personen, schlicht weil es hier sehr viel wahrscheinlicher ist, dass Sicherheitslücken vorhanden sind. Große Firmen können teures Geld in die IT-Sicherheit stecken. Wer jedoch mit einigen Skimmings die Konten von Privatleuten abräumt, bekommt ebenso hohe Summen wie jemand, der beim Online-Banking mitliest oder sich an einem Großunternehmen bereichert.